目次

HPEサーバーテクノロジーの中核

Integrated Lights-Out 5(iLO 5)

HPE独自開発のシリコンチップ「HPE Integrated Lights-Out 5(iLO 5)」

HPEはiLOを自社のコアテクノロジーのひとつと位置づけ、第1世代のiLOから15年以上にわたり開発投資を続けてきました。HPE Gen10 サーバープラットフォームが搭載する「iLO 5」は、新たに数多くの特許技術を実装し、2017年に投入された最新世代のマネージメントプロセッサーです。

セットアップ、運用監視、性能最適化、メンテナンスに至る、HPE Gen10 サーバープラットフォームのライフサイクル全体を網羅する先進的なマネージメント機能を提供。さらに、iLOの歴史の中で最も大きな機能拡張となる、革新的なセキュリティ機能を新たに実装しました。その結果、HPE Gen10 サーバープラットフォームは、セキュリティ、アジリティ(敏捷性)、経済性におけるお客様価値を飛躍的に高めています。「iLO 5」の圧倒的な優位性は、改変不可能なシリコンチップ(ASIC)であることに裏づけられています。セキュリティをはじめ、HPE Gen10 サーバー プラットフォームが提供する多彩な機能を論理回路としてシリコンチップに焼き込むことで、汎用チップとは比較にならない圧倒的な信頼性を実現しています。

HPEが打ち出す「iLO 5」の強みとして、「セキュリティ」「アジリティ(敏捷性)」「経済性」の3点のうち、今回は「セキュリティ」について詳しく解説致します。

サーバーの一生をセキュアに

「Secure Compute Lifecycle」

HPE Integrated Lights-Out 5(iLO 5)が実現するのは、他のx86サーバーとは次元の異なる強固なサーバーセキュリティです。「物理的に改変不可能なiLO 5」を起点に、製造から移送・流通工程を含め、導入・起動、運用、廃棄に至るサーバーのライフサイクル全体をセキュアに保ちます。

1製造工程

HPEでは、サーバーのBIOS/UEFI※1を自社開発し、RAID※2コントローラーやHDD/SSD※3、NIC※4などのファームウェアを含め、HPE独自の厳格な品質管理プロセスを経てデジタル署名を施しています。

※1 周辺機器の入出力をコントロールするための基本的なソフトウェア:BIOS。そのBIOSの次世代が、UEFI(Unified Extensible Firmware Interface)です。

※2 「Redundant Array of Inexpensive Disks」データを複数のハードディスク(磁気ディスク装置)に分散することで、性能と耐障害性を同時に確保するための技術。

※3 データを保存するための内臓ストレージ。

※4 「Network Interface Card」機器を通信ネットワーク(LAN)に接続するためのカード型の拡張装置。

2

移送工程

サーバーの移送・流通段階で、サーバー本体の蓋の開閉や電源ケーブルの抜き挿しがあった場合には、ハードウェアへ第三者からの干渉があったものとして、初回起動時に警告メッセージを表示します。

3

導入・起動

「iLO 5」がBIOS/UEFI、コンポーネントのファームウェアに対しデジタル署名で健全性を確認します。改変が発見された場合には、直前の健全な状態か工場出荷時状態に戻すことができます。

4

運用段階

「iLO 5」がシステム稼働中にファームウェアの問題を検知し、改変やマルウェアの感染が発見された場合はオンラインで正常な状態に復旧させることができます。

また、CNSA※5による商用で最強クラスのデータ暗号化や、NIST(米国国立標準技術研究所)が発行する「Special Publication 800-53」に準拠したセキュアなITインフラ構築が可能です。

※5 「Commercial National Security Algorithm Suite」国家安全保障局(米NSA)が定めた暗号スイート。「暗号スイート」というのは用途別に使用できるアルゴリズムや鍵長などの制約を定めた方針・規格のようなもので、NSS(National Security System:機密情報を扱う政府機関やベンダのシステム・機器)が実装するようにアナウンスされています。

5

廃棄

サーバーを廃棄する段階では完全かつ瞬時のデータ消去を実現します。最強クラスの暗号化と伴管理テクノロジーにより、サーバー内の記憶装置からデータが再構築・再取得できないことを保証します。

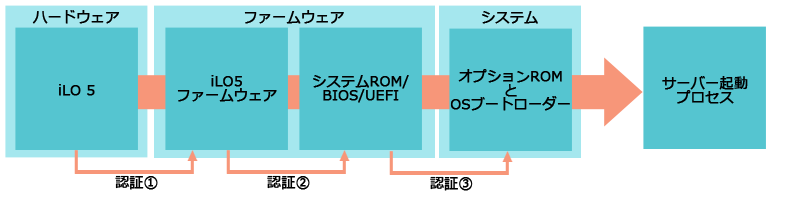

Silicon Root of Trustがセキュアスタートを実現

HPE Gen10 サーバー プラットフォームでは、「Silicon Root of Trust(シリコンレベルの信頼性)」により、一般的なx86サーバーとは次元の異なるセキュアなサーバー起動プロセス「セキュアスタート」を実現しました。

HPEでは、自社開発のサーバーBIOS/UEFI、ファームウェアに対し、独自の厳格な品質管理プロセスを経てデジタル署名を施しています。「iLO 5」は、サーバー起動時に重要な5つのファームウェアをチェックし、正しく認証されたファームウェアでのみ起動プロセスを実行します。

Protect(防御)セキュアスタートでは、次のような手順で安全にサーバーを起動させます。ファームウェアの改変やマルウェア感染が確認された場合には、そのファームウェアが実行されることはありません。

認証①シリコンチップ(iLO 5)に焼き込まれたセキュリティロジックに基づき、iLO 5自身のファームウェアのデジタル署名を参照して認証

認証②HPE iLO 5ファームウェアがシステムROM(UEFI)を認証

認証③UEFIセキュアブートによりオプションROMとOSブートローダーを認証。

PDoS攻撃の対象は、サーバーのBIOS/UEFI やコンポーネントのファームウェアです。これらのソフトウェアはOSが起動する前に動くため、OSでセキュリティを制御したり、感染したマルウェアをセキュリティソフトで駆除することはできないので注意が必要です。

セキュアリカバリーによるオンラインでの問題検知と復旧

起動して運用段階に入ったサーバー上でも、「iLO 5」はファームウェアの改変やマルウェア感染を検知することができます。さらに、オンラインのまま正常なファームウェアに戻すことができます。この問題検知と正常復旧の機能を「セキュアリカバリー」と呼んでいます。

iLO 5によるセキュアリカバリー

①ファームウェア検証の開始

②スキャンの実行

③問題の検知

④自動復旧とステータス表示

Detect(検知)ファームウェアの改変やマルウェア感染がないか、iLO 5がバックグラウンドで検知を行います。稼働中のHPE Gen10 サーバー プラットフォームで任意のタイミングでスキャンを実行することも、スケジュールを設定して定期的に自動検知を実行させることもできます。

Recover(復旧)正常か異常か、ファームウェアのステータスは「iLO 5」の管理画面から確認できます。もし異常が検知されたときは、工場出荷時または直前の正常なファームウェアに自動または手動で戻すことができます。正常なファームウェアのバックアップは、、iLO 5内に安全に格納されています。

このようにHPE Gen10 サーバー プラットフォームでは、改変不可能な「iLO 5」を起点に、サーバーの防御と安全な起動(Protect)⇒ サーバー稼働中の不正検知(Detect)⇒ 正常な状態への復旧(Recover)まで、信頼のチェーンを確立しています。